Zamów podręcznik wydawnicta MiGra (sklep wydawnictwa)

Bezpieczeństwo i ochrona danych w komputerach i sieciach komputerowych

Proponowany czas :2 lekcjeKontrola dostępu do danych

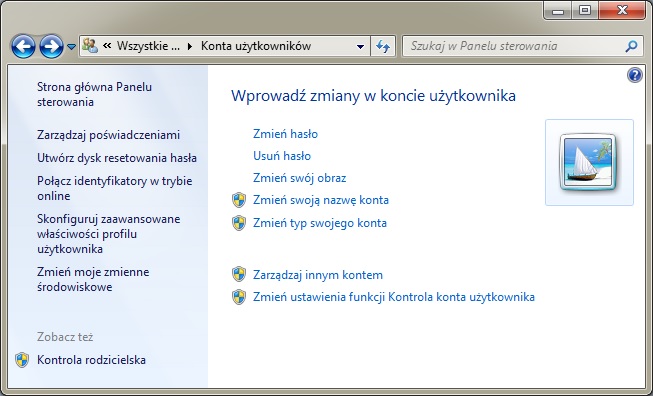

Konto użytkownika jest podstawowym mechanizmem kontroli dostępu do danych. Do każdego konta przypisane są prawa dostępu, określające zakres i rodzaj operacji jakie może wykonywać użytkownik i do jakich danych konto umożliwia dostęp. Typowym przykładem konta dostępu jest podział ról na konto z uprawnieniami administratora lub konto gościa.

Dostęp do kont odbywa się poprzez uwierzytelnieni przez podanie na przykład login'u i hasła dostępu. Jednym ze sposobów zwiększenia bezpieczeństwa dostępu do danych jest na przykład przesłanie uwierzytelnienia po przez sms'a.

Na przykład w systemie Windows 7 zarządzanie kontami (ich tworzenie, usuwanie, modyfikowanie) odbywa się po wybraniu funkcji Panel sterowania/ Konta użytkowników

Nieupoważniony dostęp do danych

Nieupoważniony dostęp do danych może być spowodowany nieświadomymi działaniami użytkownika lub działaniem innych osób. Jednymi z metod nieupoważnionego dostępu innych osób do prywatnych danych jest phishing i exploit

Phishing, to sposób zdobywania poufnych informacji poprzez podszywanie się w mediach społecznościowych. Użytkownik może być zachęcany do odwiedzenia strony internetowej, na przykład serwisu społecznościowego, e- banku itp. Strony takie graficznie przypominają oryginalne ale są kontrolowane przez grupy przestępcze.

Exploit, polega na wykorzystywaniu błędów w systemie operacyjnym lub programach uruchamiających złośliwy kod (malware). Metoda zakłada wysłanie odpowiednio przygotowanego pliku na przykład w formacie PDF, MP3, WMV, JPEG, który po otwarciu uaktywnia złośliwy kod.

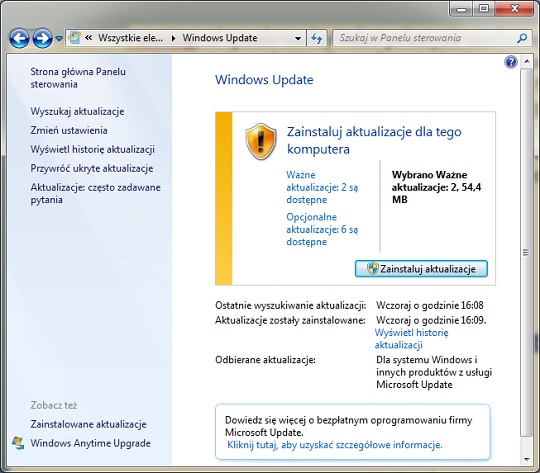

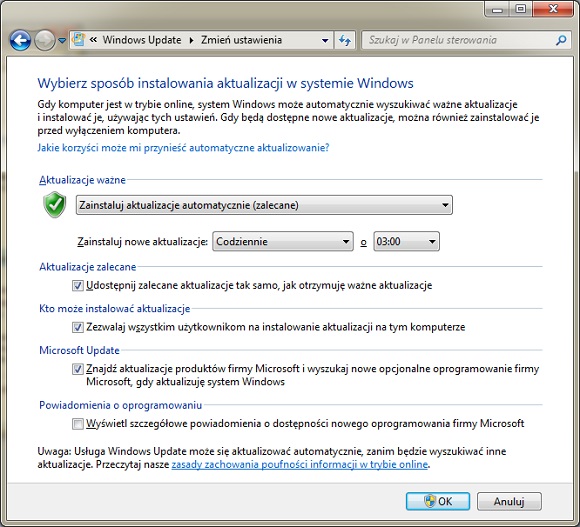

Aby zabezpieczyć się przed zagrożeniem typu exploit, należy regularnie aktualizować zainstalowane programy oraz system operacyjny.

Na przykład dla systemu Windows 7 w oknie Panel sterowania/ System i zabezpieczenia wybieramy opcję Włącz lub wyłącz automatyczne aktualizacje ewentualnie Windows update

Odmiany złośliwego oprogramowania

Keylogger, to oprogramowanie funkcjonujące w systemie w niezauważalny sposób, jego zadaniem jest przechwytywanie i gromadzenie informacji o wszystkich naciśniętych klawiszach, a następnie przesyłanie zebranych danych do osoby kontrolującej keyloggera.

Spyware, to oprogramowanie służące do wykradania z komputera rożnego rodzaju plików, haseł dostępu, historii odwiedzanych stron

Botnet, złośliwe oprogramowanie rozprowadzone w bardzo dużej ilości komputerów, służące do wysyłania spamu, ataków na serwery (ich blokowania bardzo dużą ilością żądań)

Ransomware, złośliwe oprogramowanie szyfrujące wszystkie pliki znajdujące sie na dysku, do ich odszyfrowania niezbędny jest klucz, który można otrzymać po zapłaceniu "okupu"

Trojan, to grupa złośliwego oprogramowania, które pod pozorem wykonywania pożytecznych czynności wykradają dane lub wykonują inne niepożądane operacje.

Wirusy komputerowe, programy które powielają się poprzez zarażenie innych programów z możliwością uszkadzania zainstalowanego oprogramowania w komputerze

Robaki komputerowe, podobne do wirusów komputerowych lecz rozprzestrzeniają się nie poprzez doklejanie kodu do innych programów, lecz poprzez sieci komputerowe (poczta elektroniczna, serwisy społecznościowe).

Oprogramowanie zabezpieczające komputer

- oprogramowanie antywirusowe

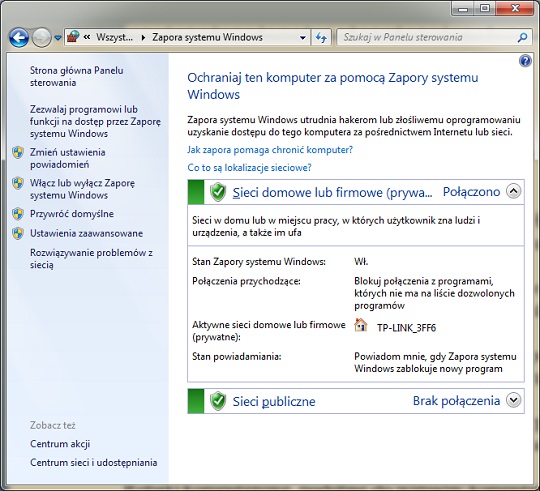

- zapory systemowe (np. Windows 7: Panel sterowania/ System i Zabezpieczenia)

Szyfrowanie danych

Szyfrowanie danych zapewnia najwyższy poziom zabezpieczenia danych. Szyfrowanie jest procesem ciągu operacji algorytmicznych, w wyniku których informacja zostaje zakodowana w postaci uniemożliwiającej jej odczytania bez znajomości klucza.

Ochrona przed utratą danych

Utrata danych może być spowodowana:- przypadkowym usunięciem folderu lub pliku (klawisz Delete)

- awarią komputera (dysku) lub systemu operacyjnego

- działaniem złośliwego oprogramowania

- czynnikami zewnętrznymi (kradzież, katastrofa budowlana itp.)

Możliwości odzyskiwania przypadkowo utraconych danych

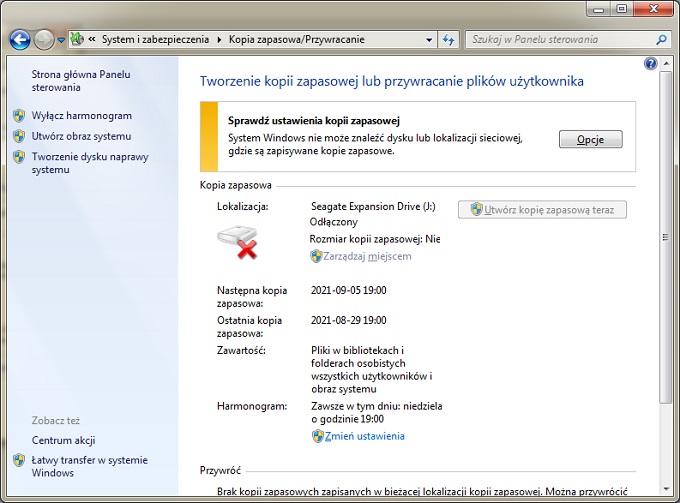

Tworzenie kopii zapasowych lub przywracanie plików użytkownika. Na przykład w systemie Windows 7 wybieramy System i zabezpieczenia/ Kopia zapasowa/ Przywracanie

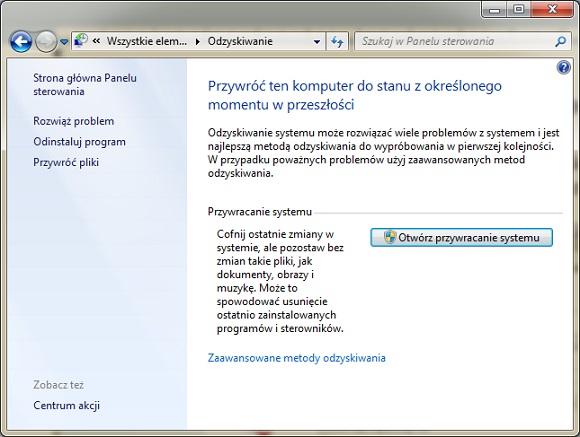

W przypadku poważniejszych awarii systemu, można skorzystać z opcji Odzyskiwanie

Istnieje również zaawansowane oprogramowanie komercyjne pozwalające odzyskać dane z uszkodzonych plików lub dysków.